文/钟志军

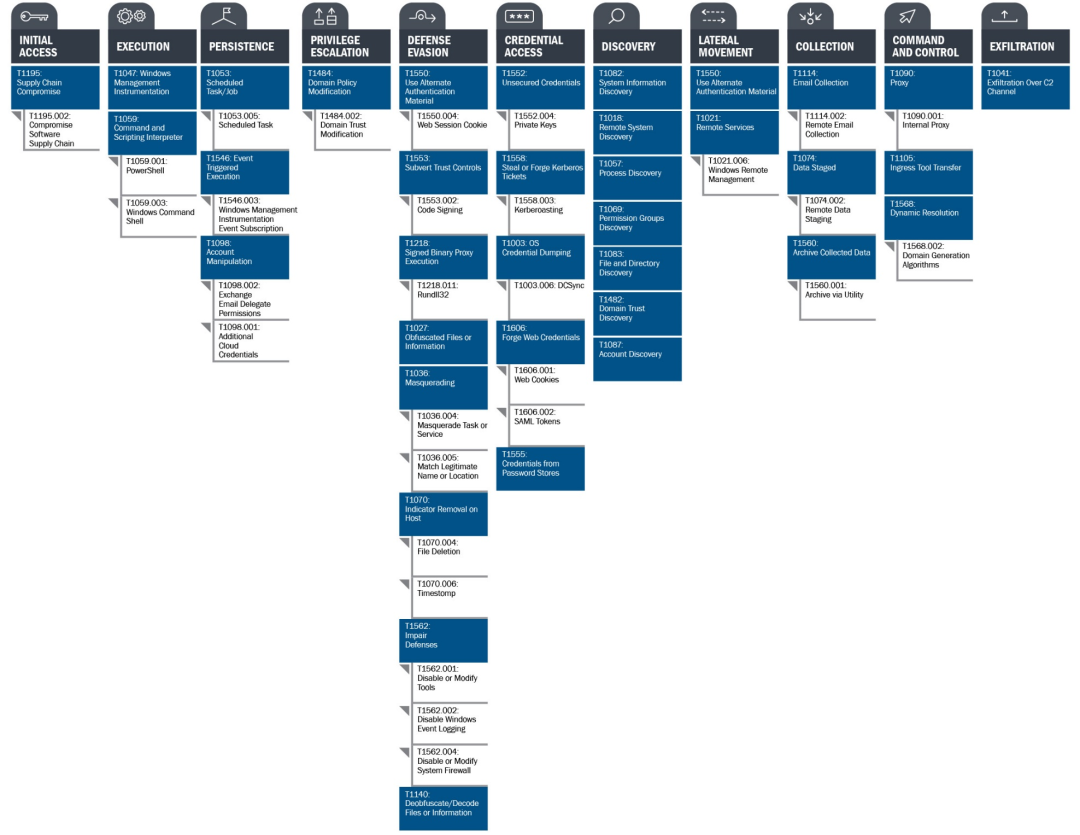

SolarWinds供应链APT攻击横向移动到包括微软云环境在内的多个系统,并建立了难以检测的持久化机制。3月17日,美国国土安全部(DHS)网络安全与基础设施安全局(CISA)发布技术文档,通过检测与此活动相关的战术、技术和操作程序(TTP)线索,协助网络安全人员确定入侵。

基于ATT&CK®框架观察到的SolarWinds APT TTP

SolarWinds是一家IT网管软件产品公司,总部位于美国德克萨斯州奥斯汀,是纽约证券交易所上市公司( 股票代码NYSE:SWI),该公司的用户遍布190多个国家多达32万,其中包括499家财富500强企业,美国政府、军队、重点企业和关键基础设施等众多重要机构都是SolarWinds的用户。

基于供应链的SolarWinds攻击事件是迄今为止美国历史上最严重的一次网络攻击事件,2020年3月黑客在SolarWinds的产品中安装了恶意代码,12月份才被FireEye公司发现,时间长达9个月,期间多达1万8千家公司和机构因为使用SolarWinds产品而被安装了恶意代码,具备了被网络攻击的初始条件,由于攻击波及范围广、时间长和攻击技术复杂,至今还没有调查清楚最终受到攻击的机构数量和损失,白宫2021年2月17日发布消息已经发现9家政府机构和大约100家公司被入侵,这些公司均与政府关系密切,美国军方至今虽然没有发布相关消息,但是美军也是SolarWinds的用户,恐怕难以幸免。美国情报部门推测这次网络攻击来自俄罗斯对外情报局(SVR),攻击时间与美国2020年总统大选重叠,攻击目的涉及美国的政治安全和国家安全,具体调查和溯源工作仍在进行之中。

附件:SolarWinds and Active Directory/M365 Compromise: Detecting Advanced Persistent Threat Activity from Known Tactics, Techniques, and Procedures

点击下方链接,获取DHS CISA 发布的关于 SolarWinds APT攻击的ATT&CK® TTP完整文件。

https://www.wjx.cn/vm/OdJrm33.aspx

--END--

发表评论 取消回复