<今日要闻>

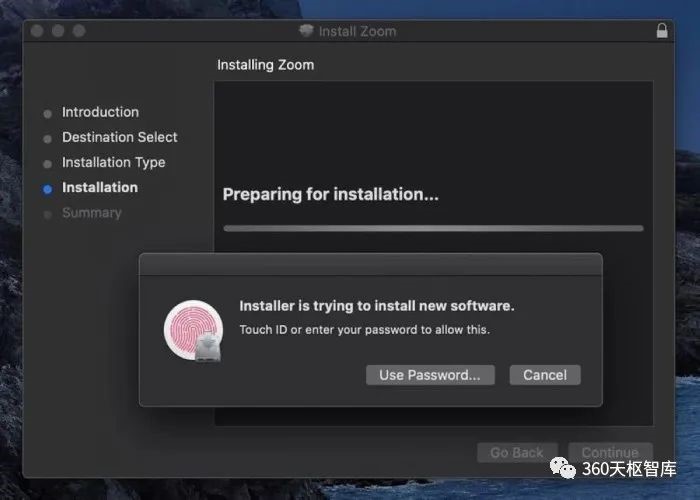

1.【补丁修复】Zoom快速响应:修复macOS安装器类恶意程序问题

本周早些时候,软件工程师Felix Seele发现Zoom的macOS平台安装程序使用了“与macOS恶意软件相同的技巧”来绕过苹果的操作系统限制。通过误导性提示让安装程序自动化,意味着Zoom应用在没有得到用户最终同意的情况下就被安装了。Zoom首席执行官Eric S. Yuan通过Twitter回应,承诺将改善这一情况。目前,Zoom已经发布了新的更新,解决了Seele所暴露的问题。Seele表示:“他们[指Zoom]已经完全删除了预装的东西,所以在安装程序中你需要点击才能进行下去。”误导性的提醒已经被移除,用户必须专门点击通过并安装Zoom。

不过Seele表示:“我必须要说能够如此快部署让我印象深刻。我预估他们也许会改变对话框,既然'零点击'方面对他们来说是如此重要,我想他们会坚持安装前的伎俩。”

Zoom还暂停了90天的功能更新,以解决最近几天曝光的各种安全和隐私问题。Zoom还在今天早些时候透露,在12月份的时候,Zoom还透露其每天有1000万的会议参与者,而这个数字现在已经在持续的疫情期间增长到了2亿。

https://www.cnbeta.com/articles/tech/963285.htm,2020年4月3日。

短评:伴随着疫情的持续蔓延,越来越多的人被迫在家进行远程办公,凭借着友好的用户界面和强大丰富的功能设置Zoom应用被广泛使用。而蹿红的背后引发了诸多隐私和安全方面的问题,对于继续使用 Zoom 来办公的用户,他们要如何保障安全呢?对此,安全研究人员也给出了一些建议:

1、对于来自未知发件人的电子邮件和文件要小心。

2、不要打开未知的附件或点击电子邮件中的链接。小心类似的域名,拼写错误的电子邮件和网站,以及不熟悉的电子邮件发送者。

3、请勿使用社交帐号登录 Zoom:这样做可以节省时间,但是很不安全,会大大增加 Zoom 可以访问的个人隐私数据量。

4、在 Zoom 通话期间使用两个设备:如果您正在计算机上参加 Zoom 通话,请使用手机检查电子邮件或与其他通话参与者聊天。

5、保持 Zoom 应用程序更新:Zoom 从其最新版本的应用程序中删除了远程 Web 服务器。如果您最近下载了 Zoom ,则无需担心此特定漏洞。

<其他要闻>

1.【数据安全】Twitter透露Firefox可以缓存用户私人数据

Twitter披露了Mozilla FirefoxWeb浏览器缓存数据的方式中的一个问题,数据可能被无意中存储在浏览器的缓存中。如果用户使用Firefox浏览Twitter平台,则用户在直接消息或Twitter数据存档下载中私下共享的媒体文件可能已被存储在浏览器的缓存。这意味着网络威胁者可使用旨在通过Firefox缓存的入侵的恶意软件窃取用户的私人数据,而如果您曾经从公用计算机登录Twitter,则任何人都可以利用您的个人信息。

https://www.bleepingcomputer.com/news/security/twitter-reveals-that-firefox-cached-private-data-for-up-to-7-days/,2020年4月2日。

2.【数据安全】MongoDB推出字段级数据库加密

2019年12月,MongoDB引入了一个全新的安全功能:字段级数据库加密。在有了静态存储加密和传输加密之后,为什么还要字段加密?字段级加密的第一批客户包括了Apervita,该公司为2000家医院和200万个体病人处理机密数据。Apervita与MongoDB 密切合作开发和改进了该技术。在12月正式推出之后,该技术被多个政府机构和财富五十强企业使用。数据保密面临的最大风险是人,具有最高访问权限的系统管理员和数据库管理员基本上可以访问系统中的所有数据。静态存储无法解决系统管理员和数据库管理员可能访问机密数据的问题。字段级加密设计旨在解决这个问题。数据在进入数据库前就加密了,从数据库返回后才解密,这就解决了具有最高访问权限的管理员可能泄露数据的问题。字段级加密对数据库性能的影响最高10%。

https://www.cnbeta.com/articles/tech/963035.htm,2020年4月2日。

3.【恶意软件】新COVID-9 恶意程序会删除计算机数据

安全研究人员发现了至少五种 COVID-19 主题的恶意程序,其中四种设计是去破坏被感染的计算机,删除文件或覆写主引导记录,还有一种可能只是测试或恶作剧。第一种能覆写主引导的新冠恶意程序是 MalwareHunterTeam 发现的,名字就叫 COVID-19.exe;第二种则伪装成勒索软件,但其主要功能是窃取密码。

https://www.cnbeta.com/articles/tech/963247.htm,2020年4月3日。

4.【数据安全】钥匙环应用数据泄露数百万个人信息

一个拥有数百万用户的数字钱包应用程序钥匙环,最近它成为一个将客户数据存储在不安全AmazonWeb Services(AWS)S3存储桶中的应用程序。vpnMemor的研究人员发现了五个配置错误的存储桶,其中包含了1400万用户的密钥环应用程序的个人数据。密钥环应用程序允许用户上传和将会员卡和忠诚卡的扫描照片存储到移动设备中的数字文件夹中,它也成为用户常用的一种扫描和存储他们的身份证、驾照、礼品卡和信用卡的副本的方式。“最近被发现泄露的4400万个钥匙环用户上传的图片,钥匙环数据泄漏中暴露的数据包括身份证、NRA会员卡、医用大麻身份证、信用卡(包括CVV号码)、医疗保险卡。数据泄漏中暴露的其他信息包括以钥匙圈为营销平台的北美著名零售商的会员名单,这些名单包含了数百万人的个人身份信息(PII)数据,泄露客户信息的公司包括沃尔玛(Walmart)、Kleenex、La Madeleine Bakery、Foot Locker和Mattel.VpnMentor。研究人员说,他们查看的每个钥匙环文件也可以下载并离线存储,使它们完全无法追踪。

https://www.infosecurity-magazine.com/news/key-ring-app-data-leak-exposes-44m/,2020年4月2日。

5.【补丁修复】Apache HTTP Server 2.4.43 稳定版发布

Apache HTTP Server(简称Apache)是Apache软件基金会的一个开放源码的网页服务器,可以在大多数电脑操作系统中运行,由于其跨平台和安全性被广泛使用,是最流行的Web服务器端软件之一。它快速、可靠并且可通过简单的API扩充,将Perl/Python等解释器编译到服务器中。4月1日,Apache基金会的Apache HTTP Server(HTTPD)发布了稳定版2.4.43,相较于去年8月份的上一个稳定版2.4.41增加了新特性(2.4.42),并修复了一些安全漏洞。

https://www.cnbeta.com/articles/soft/962989.htm,2020年4月2日。

6.【安全漏洞】OpenWRT被发现使用HTTP连接传输更新易遭受中间人攻击

安全研究员报告,流行的路由器发行版 OpenWRT 容易受到远程代码执行攻击,原因是它的更新是通过未加密渠道传输的,其数字签名验证很容易绕过。OpenWRT 被广泛用于路由器和其它嵌入式系统。

https://arstechnica.com/information-technology/2020/03/openwrt-is-vulnerable-to-attacks-that-execute-malicious-code/,2020年4月1日。

7.【网络攻击】Vollgar僵尸网络每天感染大约3k个MSSQL数据库服务器

Guardicore Labs的研究人员发现了一个名为Vollgar僵尸网络的加密采矿僵尸网络,自2018年以来一直针对MSSQL数据库。该僵尸网络用于对MSSQL数据库发起暴力攻击,以接管服务器并安装Monero和Vollar加密货币矿工。

https://securityaffairs.co/wordpress/100895/malware/vollgar-crypto-botnet.html,2020年4月1日。

发表评论 取消回复