文/天枢智库行业研究资深专家 赵旭

关键词:RSAC、创新沙盒、首届冠军、Sourcefire

01 炒作还是希望(Hype or Hope)

北美RSA大会(RSAC)创新沙盒活动,素有行业风向标美誉。它始于2005年,2008年停办过一期,今年是第16届。入围厂商通过这个舞台展示自己的创新实践,获取更多曝光率与关注,后续在品牌、融资以及企业发展等多方面受益。每年的冠军无疑更是身处强聚光灯下,今年花落DevSecOps厂商Apiiro。

拉长时间轴我们会发现,创新沙盒的评委整体偏好紧随IT环境变化以及与业务融合度更高的安全创新。我们能对应上web 2.0、云和虚拟化、移动互联网、数字化业务这些大的环境变化。同时期的热点技术也跃然纸上,IPS时代的上下文感知、虚拟化防火墙、应用虚拟化隔离技术、用户实体行为分析(UEBA)、运行时应用程序自我保护(RSAP)、安全编排自动化与响应(SOAR),当然也不乏机器学习在身份认证和隐私保护领域的应用。笔者回顾历届冠军以及他们当年的创新举措,发现结合当下仍有启发意义,今天在此主要分享首届冠军Sourcefire。

02 Sourcefire实时网络感知的创新

Sourcefire在历届冠军中是相对特殊的一家厂商。它起源于开源项目snort(开源IDPS),业内最为知名的当属其IPS产品,长期处在Gartner IPS魔力象限报告领导者象限。下文将要介绍的实时网络感知,是它早期较有远见的一项重要技术创新,之后这个思路也为2011年左右兴起的下一代IPS概念奠定了基础,也即上下文感知能力[1]。它分别于2007年收购了开源AV项目Clam AV、2011年收购终端云查厂商Immunet,补充终端能力。2013年被思科收购时,Sourcefire已经形成业内领先的产品组合,包括下一代IPS、下一代防火墙和高级恶意软件保护。

2005年它夺冠最重要的原因是“实时网络感知RNA”的创新[2] [3]。在snort成为IDS事实上的标准后,公司创始人Marty Roesch看到部署IDS的管理员缺乏对所防御网络的足够信息,而当时主流使用的网络扫描工具需要花费大量时间来完成整个扫描,对扫描的网络和系统具有破坏性。且由于网络具有动态性,这些数据很快就会过时且充满盲点,难以关联实时威胁数据[4]。因此RNA希望“让网络自己来告诉管理员关于它的信息,并将该数据集成到IDS中”[5]。RNA采取了基于流量学习的被动扫描方式,具体工作原理如下:

- RNA捕获主机信息、服务信息(ftp/telenet/ssh等)、流信息(协议/端口、通话的双方)等上下文信息;

- RNA将在每台主机上检测到的操作系统和服务与漏洞数据库VDB 相关联,帮助用户确定特定主机是否会增加网络失陷的风险;

- RNA会不断计算误差幅度,并通过置信度进行反映;

- 通过这些数据,构建网络地图以及漏洞表。

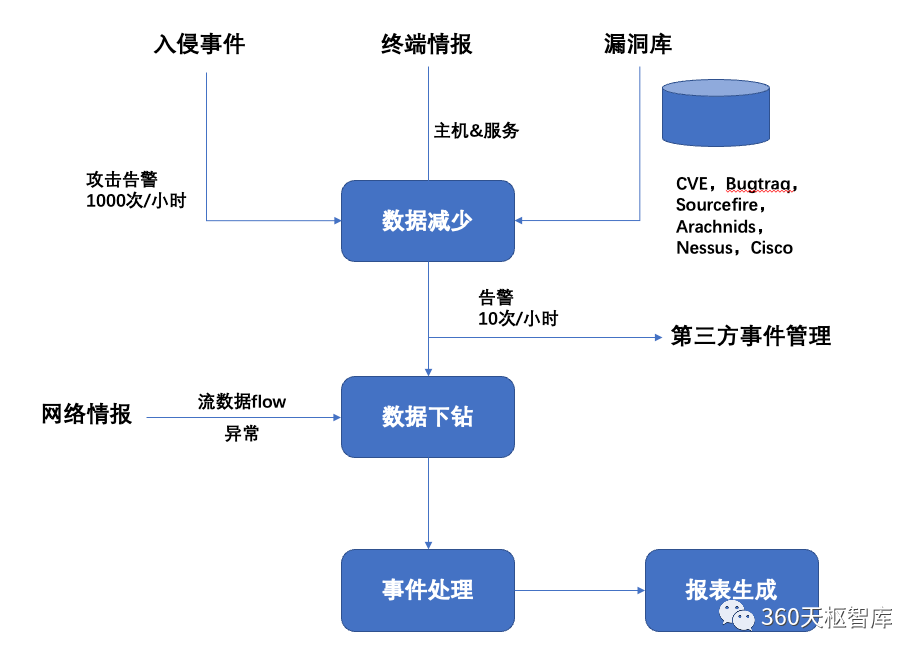

最终,RNA提供的上下文信息,与IPS告警集成,提高了 IPS 决策的速度和准确性,并减少误报的机会。比如RNA知道某个网段不包含易受Slammer攻击且未打补丁的Microsoft SQL服务器,就会使用新的“影响标志(impact flag)”,将这类攻击标记为低优先级。相反,在具有关键业务服务器的网段上,如果发现低优先级漏洞,可能会将其影响标志设置为最高级别。[6]我们进一步回顾Sourcefire当年提出的3D系统解决方案。该方案核心组件包括RNA探针产品、IPS以及集中管理系统(防御中心)。参见图1,通过RNA学习到的漏洞、主机以及网络等上下文信息,结合IPS告警产生的入侵数据,上送到防御中心,防御中心通过关联分析进行告警分诊、降低告警数量,并通过进一步的数据下钻,可以针对高优先级的事件做进一步响应。

图1——RNA与入侵数据的协同(源:Sourcefire[7])

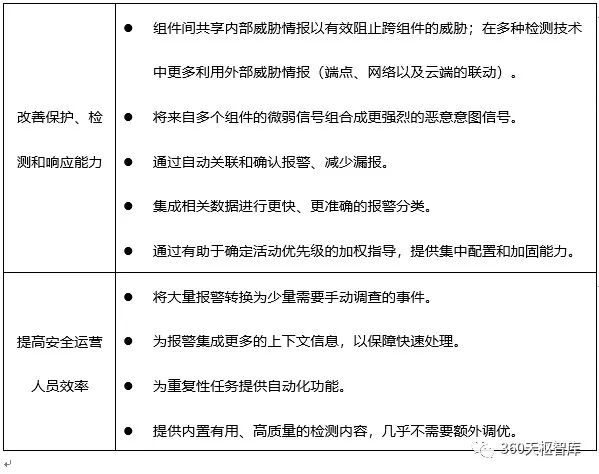

参见图2,上述思路和今天热门的XDR概念有相似性,或者说根本上试图解决的问题有同源性。以威胁为中心的解决思路,首先需要解决“可见性”的问题。其次上下文为王,通过富文和安全分析进行告警分诊,识别需响应和处置的高优先级事件。

图2——XDR核心价值[8]

行文于此,我们发现,当前时髦的概念在十几年前已有厂商在做探索。最终Sourcefire这个思路没有被完整贯彻下来,存在多种可能性,笔者基于公开信息无法探究,也许是被收购后整合存在的问题,又也许是当时技术上的局限性。但我们重新审视它当年的思路,也仍然会给当前的产品创新带来启发,或许这就是创新沙盒最为持久的魅力。

03 创新话题一直会有回响

其实除了Sourcefire,创新沙盒厂商群也还有若干值得探讨的有趣话题,笔者在此抛砖引玉,希望后续有机会和大家有更多探讨。

- Imperva的定位是面向数据中心的数据安全和合规解决方案,那么它的WAF与数据库安全网关关联分析和联动也是基于这一场景设计考虑,而非堆叠的产品组合方案。另外,当时数据安全所需要的是解决方案而非单一产品。这一点对于今天的数据安全问题,也同样适用。

- 如果说Phantom最突出解决的是“效率”问题,结合近几年行业内在SOAR领域的实践,这是客户最核心的痛点吗?今年初,研究机构Ponemon在一份报告[9]中提及,SOAR被企业用到的top 2特性是告警分诊和富文。进一步结合SOAR自身的技术演进,这其实说明SOAR最为核心的能力是威胁情报和事件响应能力。

- Axonius解决的是“网络安全中最不性感的部分:资产管理”。即使看似最为基础的工作,仍然是客户持久的痛点,业内也一直没有解决好这个问题,因此也带来创新机会。

参考资料

[1]John Pescatore,Greg Young,Defining Next-Generation Network Intrusion Prevension, Gartner, 2011年10月7日,URL:https://www.gartner.com/document/1818521?ref=authrightrec&refval=2390317

[2]https://www.networkworld.com/article/2324569/sourcefire-s-rna-provides-instant-visibility-into-your-network.html

[3]https://www.rsaconference.com/library/blog/catching-up-with-innovation-sandbox-winners-sourcefire

[4]https://www.cisco.com/c/dam/global/zh_cn/assets/pdf/sc07_amp_for_endpoints_wp_eng_final_cn.pdf

[5]https://www.infoworld.com/article/2667618/rna-sniffs-out-network-intrusions.html

[6]https://www.scmagazine.com/review/sourcefire-3d-system-2/

[7]http://www.issa-cp.org/downloads/August2007.pdf

[8]PeterFirstbrook和CraigLawson,“InnovationInsight for ExtendedDetection and Response”,Gartner,2020年3月19日

[9]Second AnnualStudy on the Economics of Security Operations Centers: What is the True Costfor Effective Results?,Ponemon Institute LLC, 2021年1月

发表评论 取消回复